AWS GuardDuty의 기능에 대해서는 이미 여러 곳에서 언급되었기에 생략하겠습니다. 여기서의 요점은 GuardDuty에서 진단하는 이 로그들을 토대로 경감조치 Remediation의 자동화를 어떻게 할 것이냐입니다.

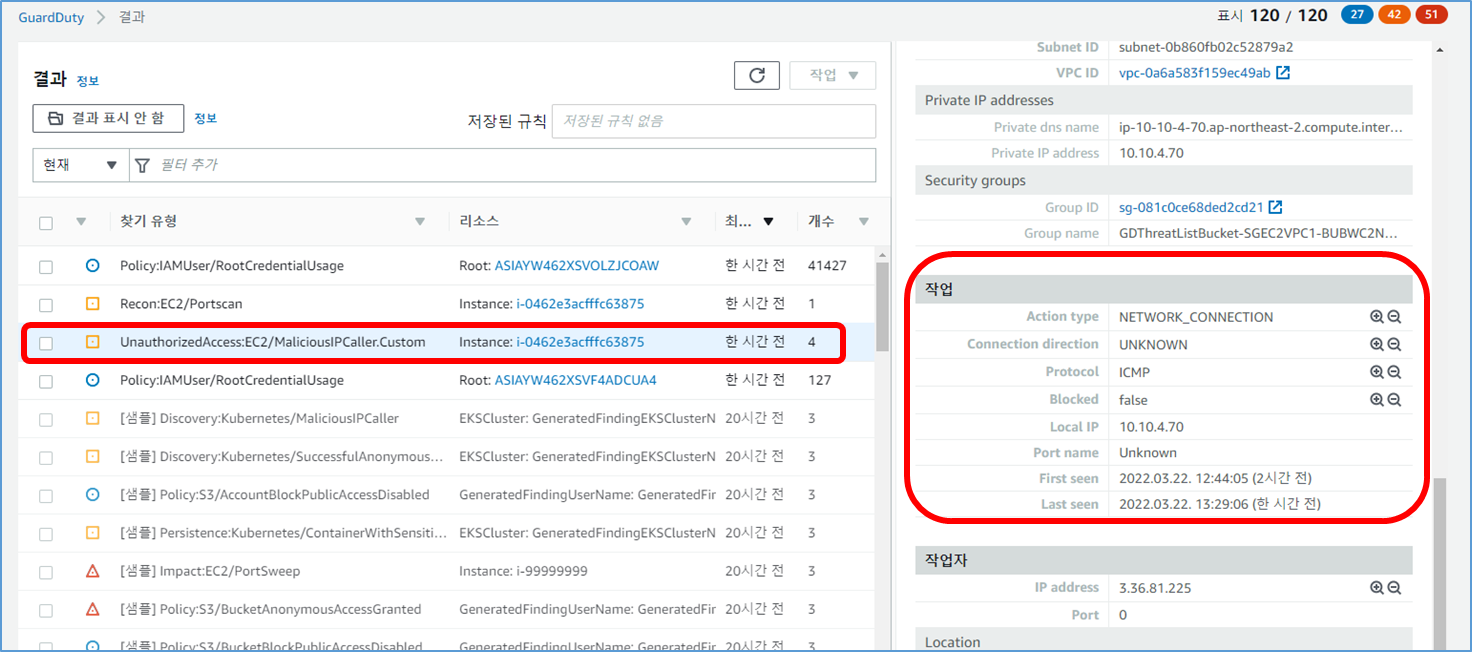

예를 들어 하나의 인스턴스가 악성 봇에 감염되어 다른 인스턴스에 Ping을 보내고 포트스캔을 시도한 흔적을 GuardDuty에서 발견했습니다. 또 다른 인스턴스에 접근하지 못하게 재빨리 감염된 인스턴스에 대해 조치를 취해야 할 것입니다.

만약 보안 관리자가 발견하였다면 즉각 조치가 취해지겠지만 늦게 발견하였다면? 그리고 일일이 보안 관리자가 직접 조치를 해야 한다면? 이런 상황에서 탐지된 로그를 바탕으로 자동조치를 취하는 케이스에 대해 알아보고자 합니다.

시나리오는 다음과 같습니다.

1. 감염된 인스턴스가 다른 인스턴스를 공격한다 (ping, portscan)

2. guardDuty 가 이를 탐지한다

3. 메일로 행위가 통보된다.

4. Security Hub 가 Lambda를 이용해 감염된 인스턴스를 중지시킨다

감염된 인스턴스에서 대상 인스턴스에 port scan을 시도해 보겠습니다.

GuardDuty에서 portscan을 탐지했습니다.

그리고 메일로 portscan 행위가 통보되었습니다.

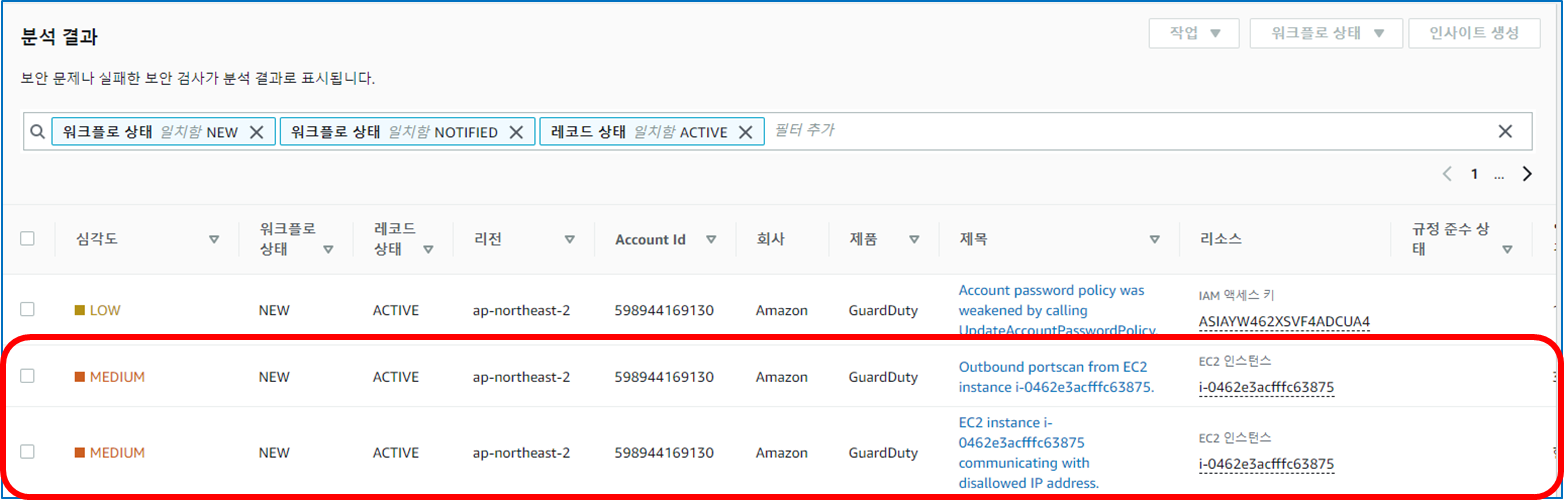

Secret hub에서 이를 탐지했습니다. 그리고 공격을 시도한 인스턴스를 중지하는 조치를 자동으로 시도합니다.

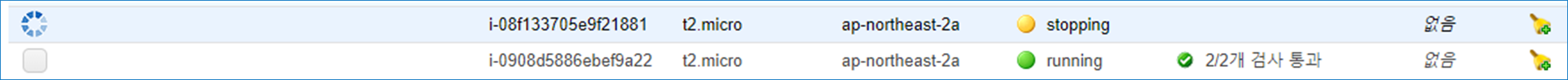

시나리오와 같이 portscan 행위가 탐지되고 이를 보안담당자에게 통보하고 portscan을 시도한 인스턴스를 중지하는 작업을 자동으로 이뤄졌습니다.

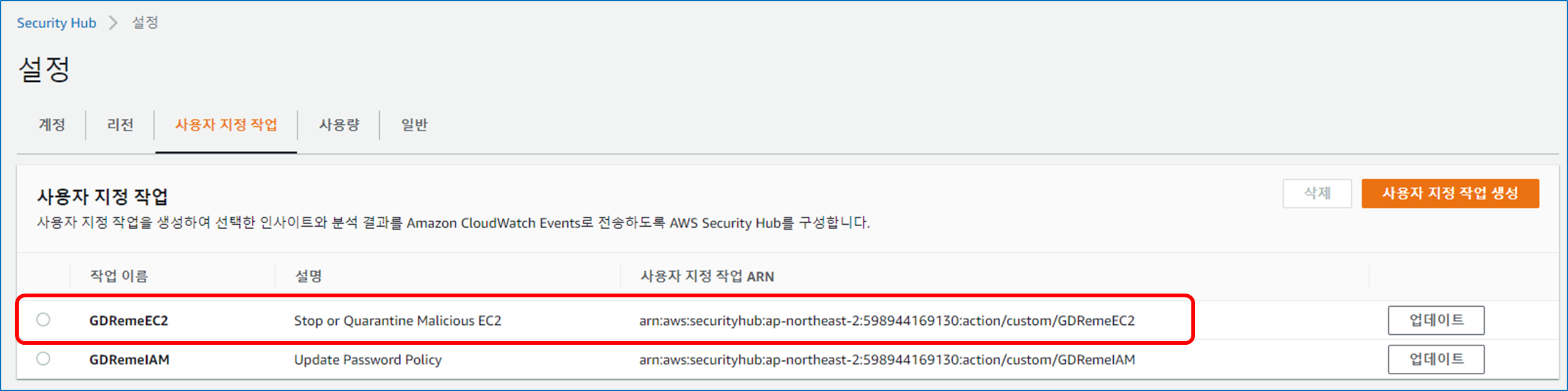

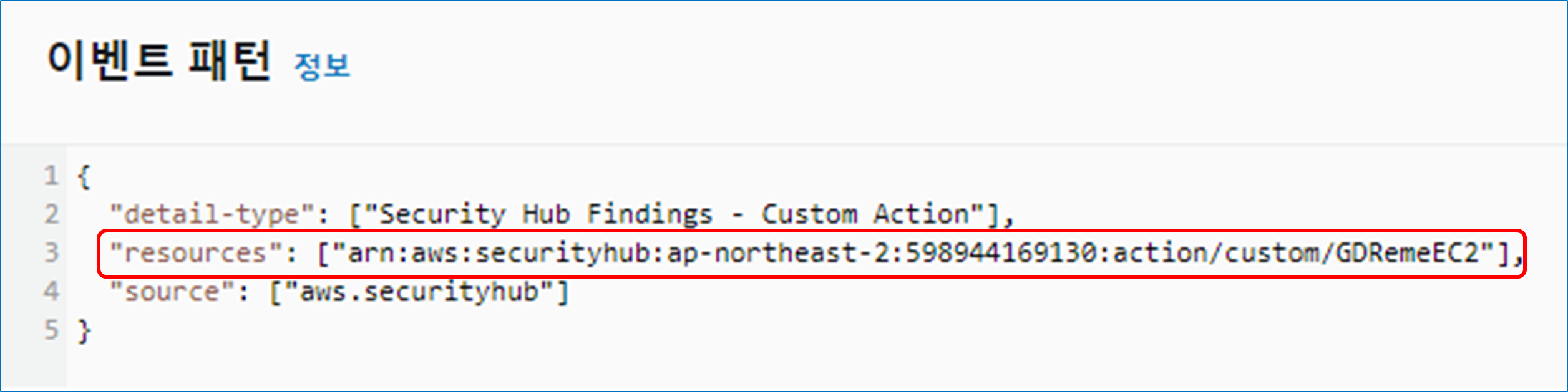

이렇게 자동으로 인스턴스가 중지된 것은 Security Hub의 custom action에 의해 정의되어 있기 때문입니다.

이 custom action 은 cloudwatch event로 연동되어 lambda 또는 step fuction을 통해 경감 조치를 취할 수 있게 됩니다.

Custom action -> cloudwatch event -> lambda 형식으로 원하는 조치를 자동화할 수 있게 됩니다.

다시 한번 정리하자면 GuardDuty 등등 에서 발생하는 로그는 Security Hub에서 통합적으로 확인 가능하며 이 로그가 발생했을 때 사전에 정의해 놓은 경감조치가 자동으로 작동하게 됩니다.

이 포스트는

https://controltower.aws-management.tools/security/guardutydetect-securityhubremediate/

https://www.youtube.com/watch?v=ZyOAHiia93Q&t=1887s

https://www.youtube.com/watch?v=4PgY1pLCD6A 를 참조해 만들었습니다.